远程端口镜像:远程端口镜像(RSPAN)是本地端口镜像(SPAN)的扩展,远程端口镜像突破了源端口和目的端口必须在同一台设备上的限制,使源端口和目的端口之间可以跨越多个网络设备。这样网络管理员就可以坐在中心机房通过分析仪观测远端被镜像端口的数据报文

功能简介:

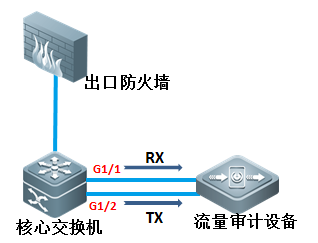

端口镜像:用户可以利用端口镜像(SPAN)提供的功能,将指定端口的报文复制到交换机上另一个连接有网络监测设备的端口,进行网络监控与流量分析。通过SPAN可以监控所有从源端口进入和输出的报文,实现报文快速的,原封不动的“复制”。

端口镜像不会改变镜像报文的任何信息,也不会影响原有报文的正常转发。同时对于源目端口的介质类型没有要求,可以是光口镜像到电口,也可以是电口的流量镜像到光口。对于源目端口的属性没有要求,可以是access口镜像到trunk口,也可以是trunk口镜像到access口。

远程端口镜像:RSPAN 实现的功能是将所有的被镜像报文通过一个特殊的 RSPAN VLAN(称为 Remote VLAN)传递到远端镜像设备的目的端口

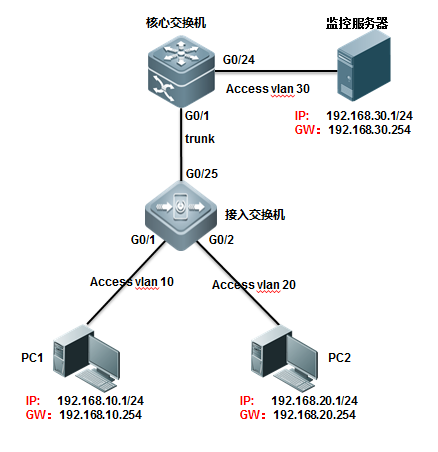

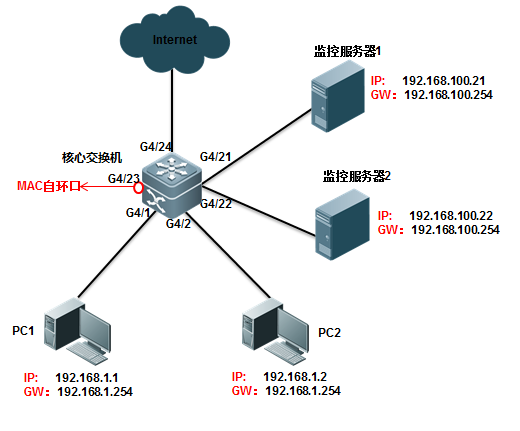

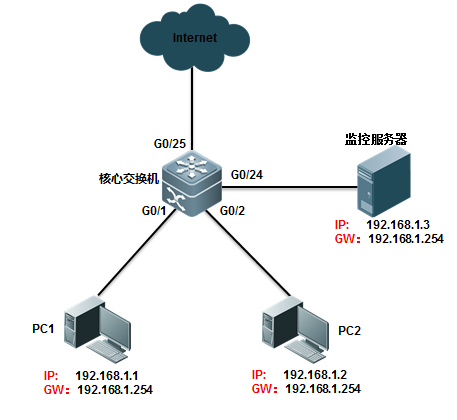

一、组网需求

1、网络分析仪可以通过远程镜像监控用户

2、设备之间均能正常交换数据

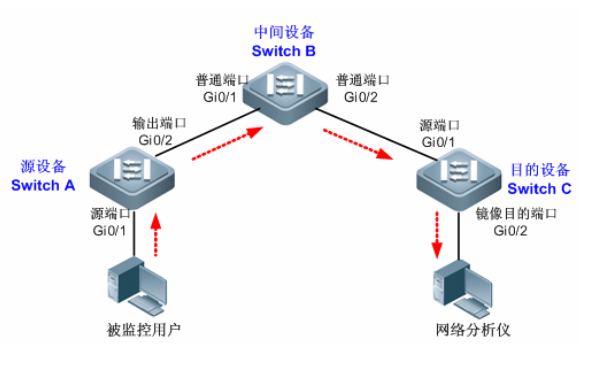

二、组网拓扑

三、配置要点

1、在源设备(本例为 Switch A)、中间设备(本例为 Switch B)、目的设备(本例为 Switch C)上配置 Remote VLAN。

2、在源设备上,配置直连用户的端口(本例为 Gi 0/1)为源端口,与中间设备相连的端口(本例为 Gi 0/2)为输出端口,并配置输出端口可交换功能。

3、在中间设备上,与源设备、目的设备相连的端口(本例为 Gi 0/1 和 Gi 0/2)仅需配置为普通端口。

4、在目的设备上,与中间设备相连的端口(本例为 Gi 0/1)作为源端口,仅需配置为普通端口,与网络分析仪相连的端口(本例为 Gi 0/2)配置为镜像目的端口,并配置镜像目的端口可交换功能。

四、配置步骤

第一步,配置 Remote VLAN。

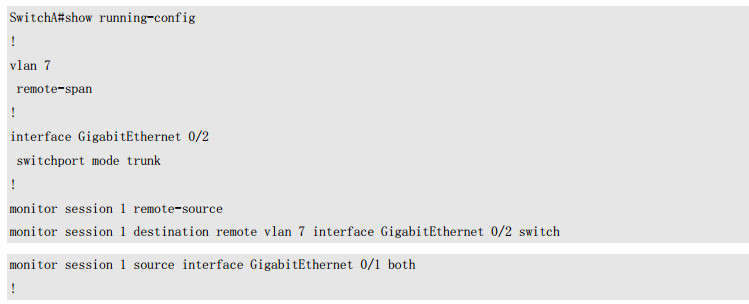

在 Switch A 上创建 VLAN 7,设置为 Remote VLAN。

SwitchA>en

SwitchA#config ter

SwitchA(config)#vlan 7

SwitchA(config-vlan)#remote-span

witchA(config-vlan)#exit

在 Switch B、 C 上配置同上。

第二步,配置 RSPAN 源设备

在 Switch A 上,配置端口 Gi 0/2 为 Trunk Port,用于连接 Switch B。

SwitchA(config)#interface gigabitEthernet 0/2

SwitchA(config-if-GigabitEthernet 0/2)#switchport mode trunk

SwitchA(config-if-GigabitEthernet 0/2)#exit

在 Switch A 上,创建 RSPAN Session 1,设置为源设备,并设置端口 Gi 0/1 为源端口,端口 Gi 0/2 为输出端口。

SwitchA(config)#monitor session 1 remote-source

SwitchA(config)#monitor session 1 source interface gigabitEthernet 0/1 both

SwitchA(config)#monitor session 1 destination remote vlan 7 interface gigabitEthernet 0/2 switch

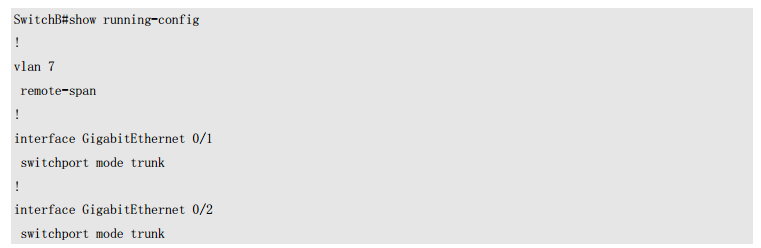

第三步,配置 RSPAN 中间设备

在 Switch B 上,配置端口 Gi 0/1 和 Gi 0/2 为 Trunk Port

SwitchB(config)#interface range gigabitEthernet 0/1-2

SwitchB(config-if-range)#switchport mode trunk

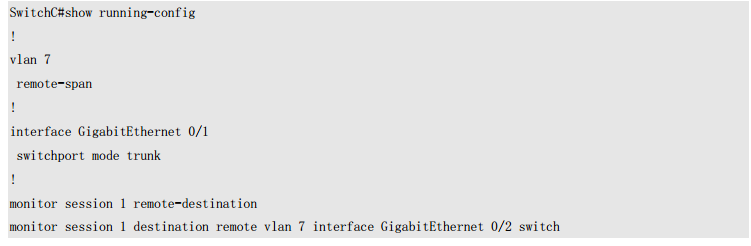

第四步,配置 RSPAN 目的设备

在 Switch C 上,配置端口 Gi 0/1 为 Trunk Port,用于连接 Switch B 作为源端口。

SwitchC(config)#interface gigabitEthernet 0/1

SwitchC(config-if-GigabitEthernet 0/1)#switchport mode trunk

在 Switch C 上,创建 RSPAN Session,设置为目的设备,并设置端口 Gi 0/2 为镜像目的端口

SwitchC(config)#monitor session 1 remote-destination

SwitchC(config)#monitor session 1 destination remote vlan 7 interface gigabitEthernet 0/2 switch

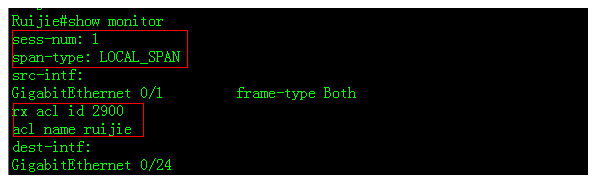

五、功能验证

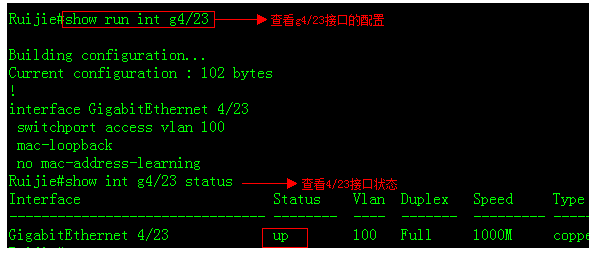

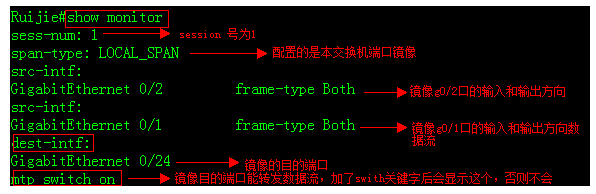

第一步,查看设备配置信息。

Switch A 的配置

Switch B 的配置

Switch C 的配置

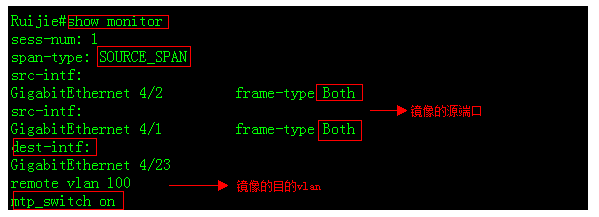

第二步,查看设备的 RSPAN 信息

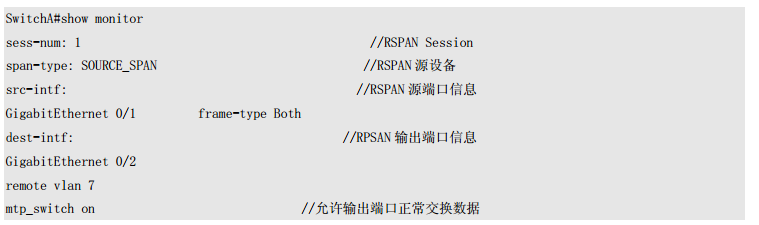

查看 Switch A

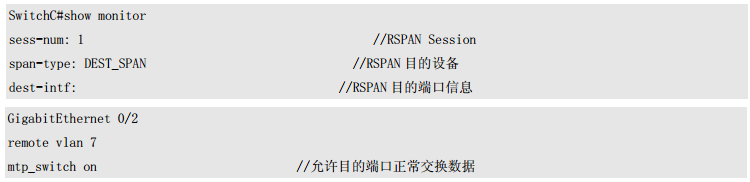

查看 Switch C

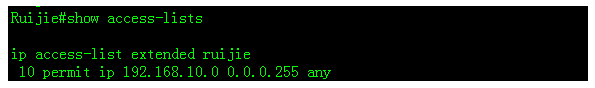

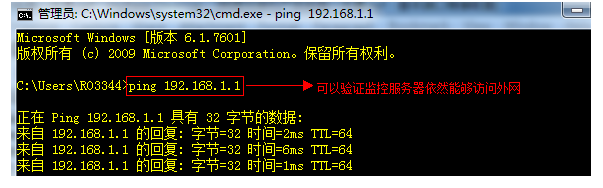

3、捉包确认流量是否只包含所需的流量